Les clés FIDO2 en tant que méthode de sécurité sont disponibles avec Microsoft Azure AD (Microsoft Entra ID) depuis déjà quelques années. Étant la méthode d'accès la plus sécurisée disponible pour l'accès des utilisateurs à Office 365, l'inscription des clés de sécurité FIDO2 avait une exigence de configuration de l'authentification multifacteur (MFA) pour les utilisateurs, ce qui la rendait inutile pour les cas d'utilisation où les utilisateurs n'ont pas (ou ne veulent pas) utiliser plusieurs appareils pour se connecter. Cela a finalement changé !

Pendant la conférence MS Ignite 2021 (qui s'est déroulée virtuellement cette année également), en plus du lancement général de la fonctionnalité sans mot de passe, Microsoft a également annoncé une nouvelle fonction, la "Temporary Access Pass" dans Azure AD (Microsoft Entra ID) (version de prévisualisation), qui permettra à vos utilisateurs finaux d'utiliser uniquement une clé de sécurité FIDO2 pour accéder à leur compte (ce qui élimine l'exigence de configuration de l'authentification multifacteur (MFA) préalable, qui était le cas auparavant).

Ce guide décrira comment l'administrateur peut définir un Temporary Access Pass pour un utilisateur et comment cet utilisateur peut ensuite inscrire sa clé de sécurité FIDO2.

Activez Le Passe d'Accès temporaire (TAP)

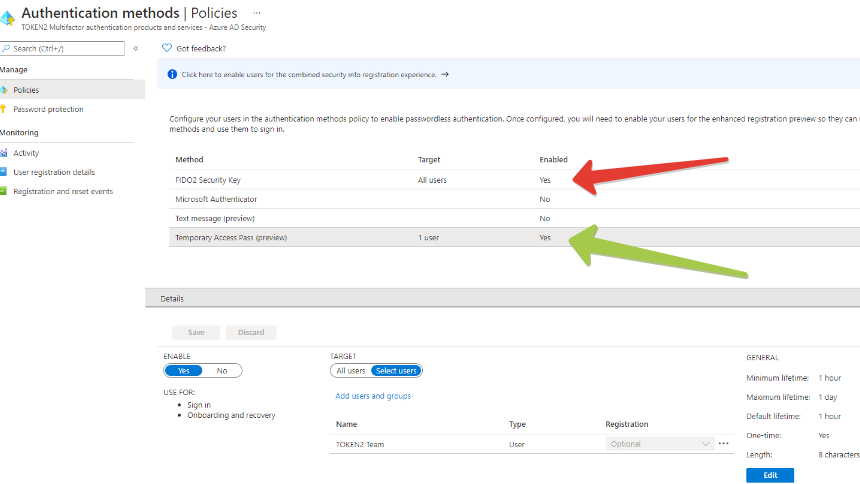

Comme il s'agit d'une fonctionnalité de prévisualisation, elle doit d'abord être activée. Les administrateurs globaux et les détenteurs du rôle d'administrateur de la stratégie d'authentification peuvent mettre à jour la politique de méthode d'authentification TAP. Pour configurer la politique de méthode d'authentification TAP :

-

Connectez-vous au portail Azure en tant qu'administrateur global et cliquez sur Azure Active Directory > Sécurité > Méthodes d'authentification > Passe d'accès temporaire.

-

Cliquez sur Oui pour activer la politique, sélectionnez les utilisateurs auxquels la politique doit s'appliquer, et configurez les paramètres général

Note : assurez-vous que la méthode de clé de sécurité FIDO2 est également activée (elle se trouve sur la même page).

-

Vous pouvez conserver les valeurs par défaut de TAP pour le moment. Une description complète des options possibles est disponible ici.

Créer un Passe d'Accès Temporaire pour un utilisateur

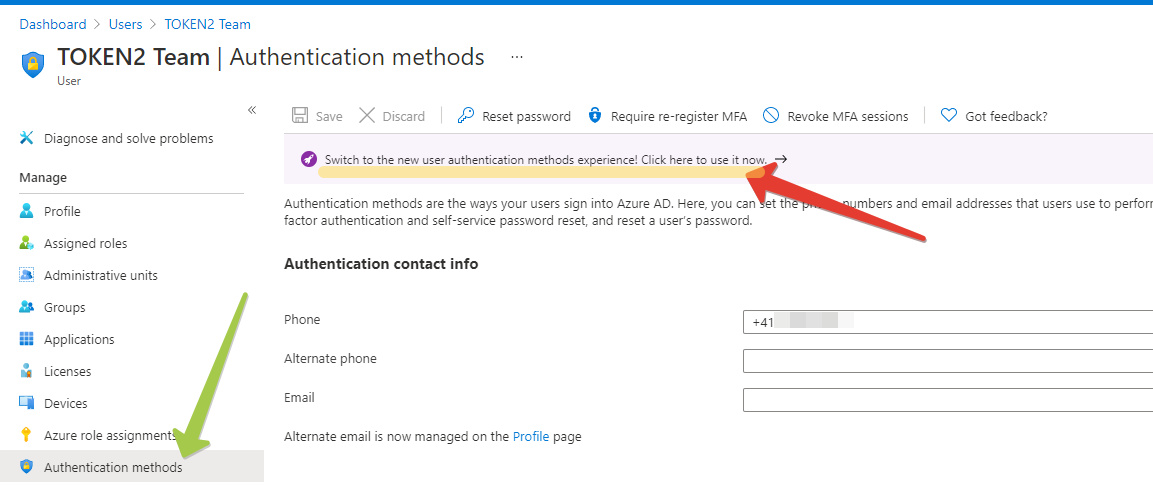

Maintenant, créons un passe d'accès temporaire pour un utilisateur. L'utilisateur doit être autorisé à utiliser le TAP (configuré dans l'étape précédente). Pour ajouter un TAP pour un utilisateur, suivez les étapes ci-dessous : Connectez-vous au portail en tant qu'administrateur global, administrateur d'authentification privilégié ou administrateur d'authentification.

-

Cliquez sur Azure Active Directory, accédez à Utilisateurs, sélectionnez un utilisateur, puis choisissez Méthodes d'authentification.

-

Si nécessaire, sélectionnez l'option pour Essayer la nouvelle expérience des méthodes d'authentification utilisateur.

-

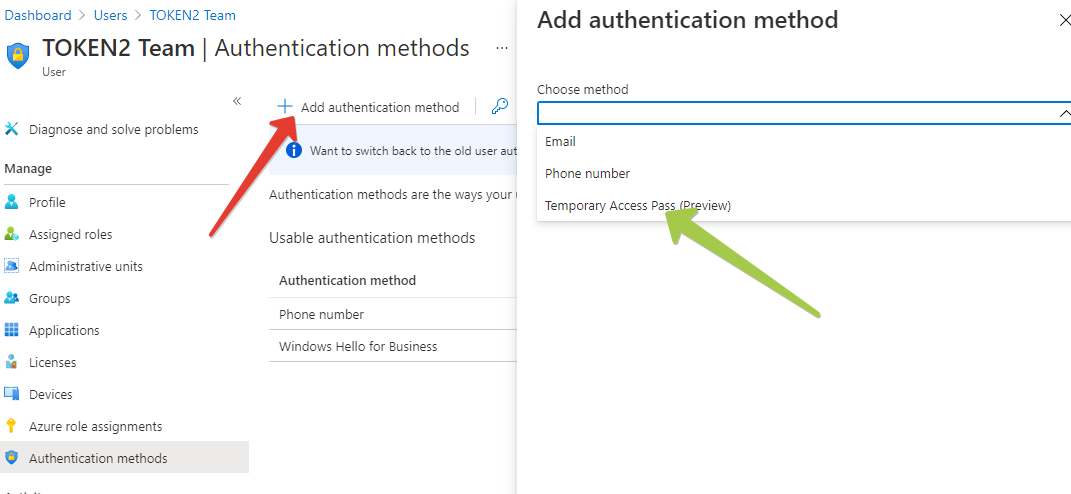

Sélectionnez l'option pour Ajouter des méthodes d'authentification.

-

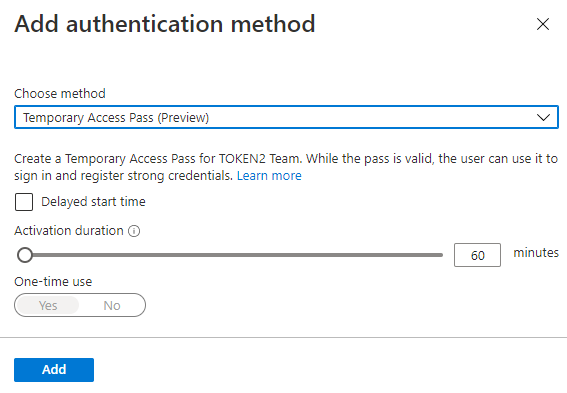

Sous la section "Choisir la méthode", cliquez sur Passe d'accès temporaire (Aperçu).

-

Définissez une heure ou une durée d'activation personnalisée, puis cliquez sur Ajouter.

-

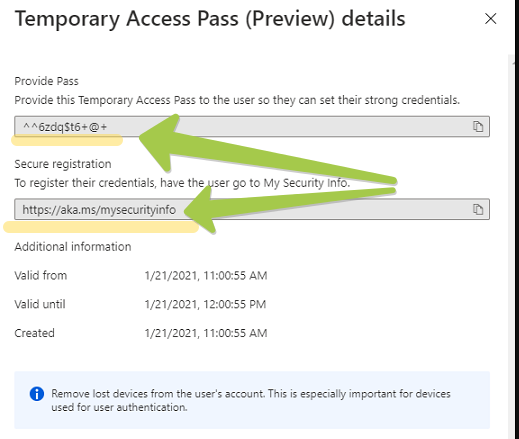

Une fois ajouté, les détails du TAP sont affichés. Prenez note de la valeur réelle du TAP. Vous fournissez cette valeur à l'utilisateur. Vous ne pouvez pas afficher cette valeur après avoir cliqué sur OK.

Ajout d'une clé FIDO2 en utilisant la connexion TAP (Passe d'Accès temporaire)

Les étapes ci-dessous permettront à un utilisateur d'ajouter une clé de sécurité FIDO2 en tant que seule méthode d'authentification pour son compte.

Veuillez noter que seule la méthode TAP permet cela. Si l'utilisateur se connecte en utilisant un mot de passe standard, cette méthode de sécurité ne sera pas activée (une erreur similaire à "Pour configurer une clé de sécurité, vous devez vous connecter avec une authentification à deux facteurs" sera affichée).

-

L'utilisateur doit se déconnecter de toutes les sessions existantes ou lancer un navigateur en mode privé (Incognito).

-

Accédez à https://aka.ms/mysecurityinfo

-

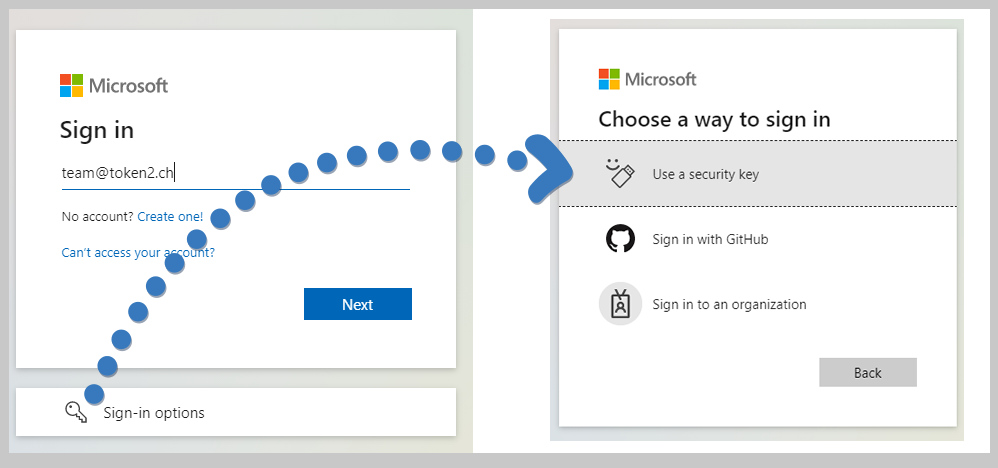

Entrez le nom d'utilisateur principal (UPN) du compte (pour lequel le TAP a été créé), tel que user@token2.swiss

-

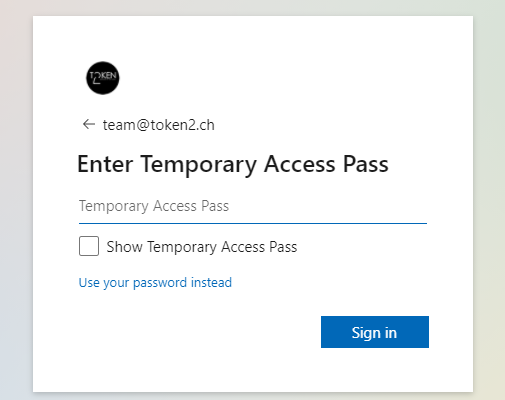

Si le TAP est valide, au lieu de la demande habituelle de mot de passe et d'authentification multifacteur (MFA), le formulaire de connexion demandera un passe d'accès temporaire

-

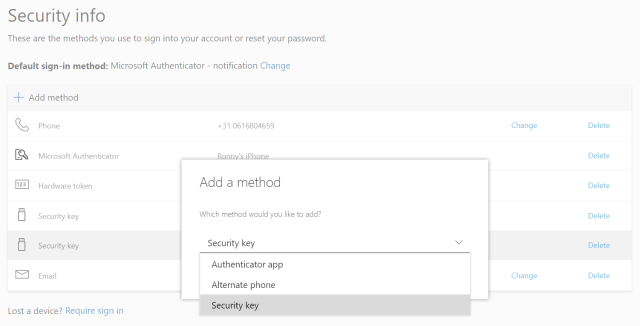

Après vous être connecté avec le TAP, le navigateur redirigera vers la page des méthodes de sécurité, où une clé FIDO2 peut être ajoutée.

Ajoutez une clé de sécurité FIDO2 en cliquant sur Ajouter une méthode et en choisissant Clé de sécurité.

-

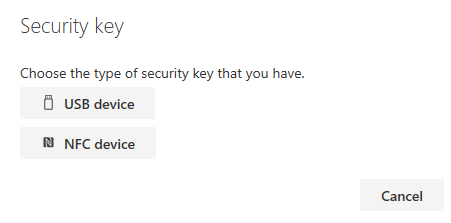

Choissisez Appareil USB

-

Preparer votre clé et appuyer sur suivant

-

Une boîte de dialogue apparaîtra et vous demandera de créer/entrer un code PIN pour votre clé de sécurité, puis de toucher l'icône de bouclier ou de cadenas sur la clé (le voyant LED clignote généralement à ce moment-là). Si le code PIN de votre clé FIDO2 a déjà été défini, il vous demandera de le saisir. Veuillez noter que pour les clés dotées de la biométrie, le code PIN peut être remplacé par une authentification par empreinte digitale.

-

Vous serez renvoyé à l'expérience d'enregistrement combinée et on vous demandera de fournir un nom significatif pour votre jeton afin que vous puissiez l'identifier si vous en avez plusieurs.

-

Appuyer sur Suivant

-

Cliquez sur Terminé pour finaliser le processus.

Comme vous pouvez le voir dans ce guide, après vous être connecté en utilisant le TAP, l'inscription d'une clé de sécurité FIDO2 ne nécessite pas la configuration préalable d'une autre authentification multifacteur (MFA). Cela signifie qu'il est possible de configurer l'accès pour un utilisateur sans avoir besoin de connaître le mot de passe. De plus, avec le TAP créé, l'ensemble du processus peut être effectué par l'administrateur au nom de l'utilisateur (la seule complexité supplémentaire intervient lorsque la protection biométrique est utilisée - dans ce cas, la présence de l'utilisateur est requise).

Où achetez ces clés de sécurité FIDO2 pour utilisez cette méthode ?

Toutes nos clés FIDO2 sont compatibles avec Azure AD (Microsoft Entra ID). Vous pouvez passer une commande en ligne ou nous contacter pour un devis. Nous expédions dans le monde entier* avec des services postaux réguliers et des services express tels que FedEx, UPS et DHL.

* - À l'exception de l'Iran, de l'Inde, de la Russie et de quelques autres endroits en raison de procédures de dédouanement très complex

Vidéo

Consultez cette vidéo qui démontre le processus de configuration de cette méthode ainsi que l'expérience d'inscription et de connexion de l'utilisateur.

- Automated Registration for Entra ID with PowerShell and GraphAPI new

- Enrollment guide (standard)

- Enrollment guide (using Temporary Access Pass)

- Configure workstation passwordless login (Intune method)

- Configure workstation passwordless login (registry modification method)

- Configuring iPhone Mail apps for users only with Passwordless access

Subscribe to our mailing list

Want to keep up-to-date with the latest Token2 news, projects and events? Join our mailing list!